|

VojenskyBezpecnostniProtokol.jpg

(fantomas-) (31.12.2013 14:22)

|

|

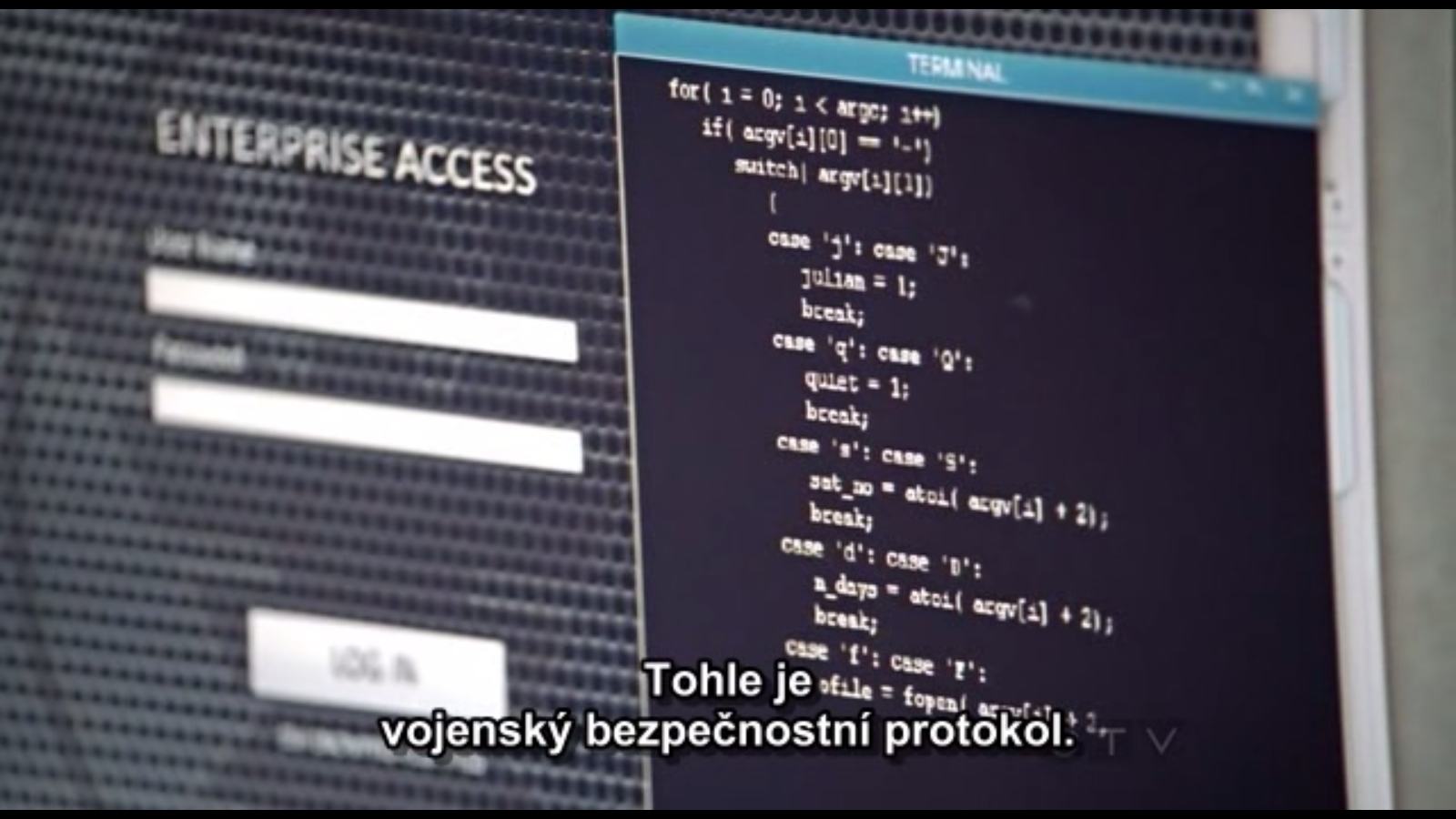

aky bezpecnostny protokol? To je cast programu na zistovanie commandline argumentov. Mozem tomu vycitat akurat ze nepouziva getopt(3) |

|

|

VojenskyBezpecnostniProtokol.jpg

(kaspikk) (23.12.2013 23:29)

|

|

@SirIndy - asi nejaci Linuxaci |

|

|

VojenskyBezpecnostniProtokol.jpg

(Casial) RP (23.12.2013 23:03)

|

|

A ne každý upatlaný honič s 20 cm podvýšky je IT specialista, na to nezapomínejte... |

|

|

VojenskyBezpecnostniProtokol.jpg

(SirIndy) RP (23.12.2013 23:01)

|

kaspikk: Mas pravdu, nekteri maji 30 kilo nadvahy  |

|

|

VojenskyBezpecnostniProtokol.jpg

(kaspikk) (23.12.2013 22:48)

|

@GOM, tvl, ne tak nahlas, mala uz spi.  . @Milius, ne kazdy IT specialista na roumingu je honic s upatlanymi vlasy a 20 kily nadvahy... . @Milius, ne kazdy IT specialista na roumingu je honic s upatlanymi vlasy a 20 kily nadvahy... |

|

|

VojenskyBezpecnostniProtokol.jpg

(gom) (23.12.2013 13:49)

|

|

To Milius....tvl, tak to je ta nej hláška dne, chechtal jsem se tak, až se na mě přišla podívatžena, co se mi stalo ... dobře ty! |

|

|

VojenskyBezpecnostniProtokol.jpg

(Milius) (23.12.2013 6:02)

|

Vubec netusim o cem je rec, ale snad jste spolecnosti aspon trochu prospesni... musite byt, vzdyt si ani nezapichate.  |

|

|

VojenskyBezpecnostniProtokol.jpg

(kaspikk) (22.12.2013 22:23)

|

|

Hackovat win 7 pres napovedu? Efektnejsi je vymenit binarku pro high resolution (zkratka alt,shift,prntscr). Ale to je u vsech os stejne, pokud ma clovek fyzicky pristup a system neni sifrovany, nejlepe s pomoci TPM.. |

|

|

VojenskyBezpecnostniProtokol.jpg

(tj) (22.12.2013 19:41)

|

|

SUK: Ono u vetsiny dister netreba ani init na ten /bin/bash nastavovat. Nejaky druh single user (recovery) modu byva v bootovaci nabidce grubu by default. Pripadne si muzes nabootovat nejaky live distro z flashky a hrat si v GUI. Jestli chces svy data zabezpecit, tak musis sifrovat a zalohovat (root si je sice neprecte, ale muze ti je smazat), spolehat se jen na silny heslo do systemu a nemit sifrovanej /home je fail. |

|

|

VojenskyBezpecnostniProtokol.jpg

(Kott02) (22.12.2013 18:52)

|

|

akademik: nejen pro IT panice ale i linux homouše. |

|

|

VojenskyBezpecnostniProtokol.jpg

(Alt_) (22.12.2013 14:53)

|

|

Pokud ti staci jednoduchej pars par argumentu, tak proc ne.. konecneckoncu je to C/C++... Nevidim ale duvod, proc to neudelat v bash |

|

|

VojenskyBezpecnostniProtokol.jpg

(doubleingram) RP (22.12.2013 13:46)

|

|

Na Win jedine Bitlocker, pak neni moc sance, aspon co ja vim. |

|

|

VojenskyBezpecnostniProtokol.jpg

(thugaim) (22.12.2013 13:17)

|

|

eric cartman - není na tom špatně nic, ale argumenty z příkazové řádky se mají nějak rozumně parsovat (a ve většině/všech jazycích je na to nějaká hezká knihovna), ne takhle natvrdo znovuobjevovat kolo.. |

|

|

VojenskyBezpecnostniProtokol.jpg

(akademik) (22.12.2013 12:56)

|

Ste vedľa, hádajte ďalej. Alebo si na to vytvorte program, hacknite nejaké ministerstvo a tak  |

|

|

VojenskyBezpecnostniProtokol.jpg

(Duky) RP (22.12.2013 12:47)

|

HyperMAX: Při oblafávání přihlášení do Win7 jsem také používal nápovědu... něco jako nabootovat linux z flashky, přehrál soubor nápovědy příkazovym řádkem, nabootovat normálně, klik na nápovědu... jé, příkazovej řádek... a jedem. Heslo do Windows je spíš pro ten efekt, že když jdu na záchod, tak zamknu obrazovku a za ty dvě minuty to snad nikdo nestihne hacknout...  |

|

Komentáře (23)

Komentovat

Nezobrazovat

Komentáře (23)

Komentovat

Nezobrazovat

. @Milius, ne kazdy IT specialista na roumingu je honic s upatlanymi vlasy a 20 kily nadvahy...

. @Milius, ne kazdy IT specialista na roumingu je honic s upatlanymi vlasy a 20 kily nadvahy...